Удаленное управление стало неотъемлемой частью современного делового мира. Он предоставляет возможность работать с компьютерами и серверами находящимися в другом месте, а иногда и на другом континенте. Такой доступ к удаленным ресурсам позволяет эффективно управлять информацией и решать проблемы без необходимости быть физически рядом.

Но, несмотря на все преимущества, удаленное управление также может стать объектом взлома или злоумышленного использования. Взломы удаленных систем стали одной из наиболее актуальных угроз в современном информационном пространстве. Хакеры постоянно ищут уязвимости и лазейки в программном обеспечении для удаленного доступа, чтобы получить несанкционированный доступ к информации или сделать противозаконные действия.

Но не все программные средства для удаленного доступа были созданы с учетом безопасности. Важно выбирать надежные инструменты, которые обеспечивают шифрование данных и имеют встроенные механизмы защиты от несанкционированного доступа.

- Архивы Удаленное управление — Взломанное программное обеспечение Надежные инструменты для удаленного доступа

- Роль архивов в удаленном управлении

- Возможности и преимущества архивов

- Защита от взлома архивов

- Выбор надежных инструментов для удаленного доступа

- Угрозы взлома программного обеспечения

- Разновидности взлома программного обеспечения

- Последствия взлома программного обеспечения

Архивы Удаленное управление — Взломанное программное обеспечение Надежные инструменты для удаленного доступа

Взломанное программное обеспечение, используемое для удаленного управления, может представлять серьезную угрозу для безопасности информации. Взломанное ПО позволяет злоумышленникам получить несанкционированный доступ к удаленным системам и получать конфиденциальные данные, влиять на работу системы, внедрять вредоносные программы и даже организовывать DDoS-атаки.

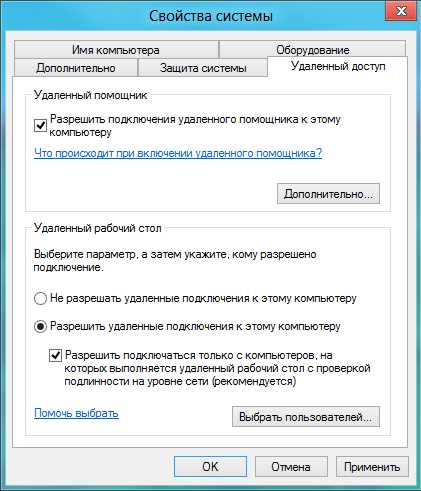

Однако, надежные инструменты для удаленного доступа помогают защитить информацию и предотвратить нежелательные инциденты. Для безопасного удаленного управления следует использовать лицензионное программное обеспечение, которое регулярно обновляется и патчится. Также необходимо внедрить политику управления доступом и использовать сильные пароли, аутентификацию по двум факторам и шифрование трафика.

Кроме того, рекомендуется использовать специализированные решения, которые предлагают дополнительные механизмы защиты, такие как межсетевые экраны, системы обнаружения вторжений и антивирусные программы. Постоянное мониторинг и анализ логов также помогут выявить подозрительную активность и предотвратить угрозы в реальном времени.

В итоге, удаленное управление является важной и удобной технологией, которая может значительно упростить работу IT-специалистов. Однако, без должной защиты, оно может стать инструментом для злоумышленников. Правильное использование надежных инструментов для удаленного доступа является необходимым условием для обеспечения безопасности информации и защиты от взлома.

Роль архивов в удаленном управлении

Архивы играют ключевую роль в удаленном управлении системами, предоставляя надежное хранение и доступ к данным. При удаленном управлении необходимо иметь возможность сохранять и анализировать информацию о произошедших событиях, архивы предоставляют такую возможность.

Архивы служат не только для хранения данных, но и для обеспечения безопасности информации. В случае взлома системы удаленного доступа архивы могут служить важным инструментом для определения причин инцидента и восстановления нормальной работы. Благодаря архивам можно проанализировать логи и события, произошедшие до и после инцидента, что поможет разобраться в ситуации и предпринять соответствующие меры.

Кроме того, архивы позволяют осуществлять контроль и мониторинг удаленных систем. С помощью архивов можно отслеживать активность пользователей, запускаемые ими процессы и осуществлять аналитику работы системы удаленного доступа. Это позволяет обнаружить и предотвратить нежелательные события, такие как несанкционированный доступ или злоупотребление правами доступа.

В целом, архивы играют важную роль в удаленном управлении, обеспечивая сохранность и безопасность данных, облегчая анализ произошедших событий и предоставляя возможность мониторинга и контроля за удаленными системами. Поэтому выбор подходящего архивного решения является важным шагом в обеспечении эффективного удаленного управления.

Возможности и преимущества архивов

| 1. Централизованное хранение данных | Архивы предоставляют возможность хранить файлы и документы в централизованном хранилище. Это позволяет упростить доступ к информации для пользователей и снизить риск потери данных. |

| 2. Удобный поиск и организация | Архивы обеспечивают возможность быстрого и удобного поиска файлов и документов по различным критериям, таким как имя, тип, дата создания и другие. Также они позволяют организовать файлы в древовидную структуру для более удобного доступа и навигации. |

| 3. Управление правами доступа | Архивы позволяют устанавливать гибкие права доступа для различных пользователей и групп пользователей. Это позволяет ограничить доступ к определенным файлам и документам только для авторизованных лиц, обеспечивая безопасность данных. |

| 4. Возможность удаленного доступа | Архивы позволяют получать доступ к файлам и документам удаленно со всеми вытекающими преимуществами. Это особенно полезно для удаленных или распределенных команд, которым необходимо обмениваться информацией и работать над проектами в режиме реального времени. |

| 5. Шифрование и защита данных | Архивы обеспечивают возможность шифрования файлов и документов для защиты конфиденциальной информации. Они также могут предоставлять функции контроля доступа, аудита действий и отслеживания изменений, повышая безопасность данных. |

В итоге, использование архивов для удаленного доступа и управления данными предоставляет организациям эффективное и безопасное средство для работы с файлами и документами. Они упрощают процессы хранения, поиска и обмена информацией, а также повышают безопасность данных.

Защита от взлома архивов

Для того чтобы обезопасить архивы от взлома, необходимо принять ряд мер предосторожности. Во-первых, рекомендуется использовать надежные программы для создания и управления архивами. Такие программы часто обладают функциями шифрования, которые защищают содержимое архива от несанкционированного доступа.

Во-вторых, необходимо установить сильные пароли для доступа к архивам. Пароли должны быть длинными и содержать как минимум одну прописную букву, одну строчную букву, одну цифру и один специальный символ. Такие пароли гораздо более сложно взломать, чем короткие и простые пароли.

Кроме того, рекомендуется регулярно обновлять программное обеспечение, используемое для работы с архивами. Разработчики постоянно обновляют свои продукты, исправляя обнаруженные уязвимости и улучшая защиту от взлома. Поэтому, необходимо следить за выходом новых версий и устанавливать их как можно скорее.

Дополнительной мерой защиты может стать использование двухфакторной аутентификации при доступе к архивам из удаленного места. Это позволяет создать еще один уровень защиты, требуя не только пароль, но и дополнительный код, который генерируется на устройстве пользователя.

Важно помнить, что безопасность архивов зависит не только от инструментов и программного обеспечения, но и от правильной организации процессов. Необходимо обучать сотрудников правилам безопасности, а также ограничивать доступ к архивам только тем пользователям, которым это необходимо.

В целом, защита от взлома архивов требует комплексного подхода, который включает использование надежного программного обеспечения, установление сильных паролей, регулярное обновление ПО, использование двухфакторной аутентификации и обучение сотрудников. Соблюдение этих мер позволит обезопасить архивы от взлома и сохранить данные в безопасности.

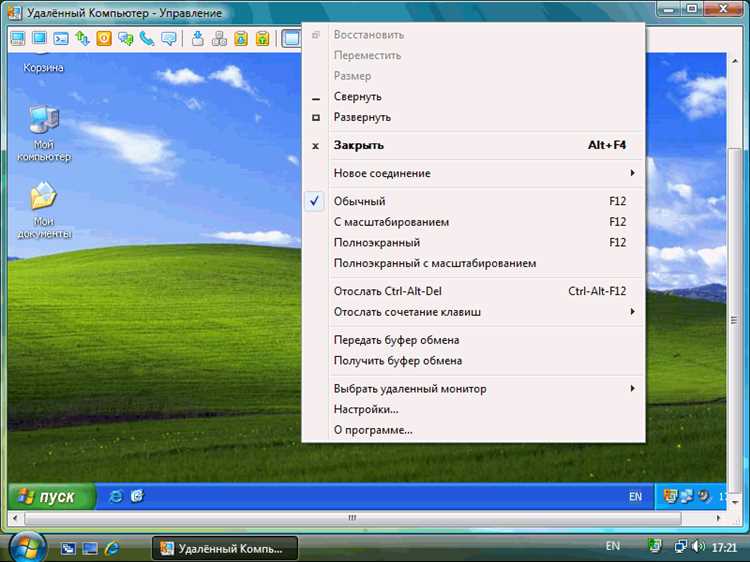

Выбор надежных инструментов для удаленного доступа

Поэтому, чтобы обезопасить себя и свои данные, важно выбрать надежные инструменты для удаленного доступа. Одним из таких инструментов является программное обеспечение с открытым исходным кодом. Это даёт возможность проверить код на наличие уязвимостей и сделать его более безопасным.

Другой важный критерий при выборе инструмента для удаленного доступа — это возможность защитить соединение с помощью шифрования данных. Протоколы шифрования, такие как SSL или SSH, обеспечивают безопасную передачу информации между вашим устройством и удаленным компьютером.

Кроме того, стоит обратить внимание на возможности многофакторной аутентификации. Это дополнительный слой безопасности, который требует не только знания логина и пароля, но и дополнительного проверочного элемента, например, кода, отправляемого на ваш телефон.

Наконец, важно выбирать инструменты, активно обновляющиеся и имеющие хорошую поддержку. Разработчики такого программного обеспечения постоянно работают над устранением уязвимостей и улучшением безопасности.

Так что, при выборе инструментов для удаленного доступа, необходимо учесть все вышеупомянутые факторы, чтобы обеспечить максимальную безопасность и надежность ваших данных.

Угрозы взлома программного обеспечения

Взлом программного обеспечения представляет собой серьезную угрозу для безопасности информации. Программное обеспечение может быть взломано с целью получить несанкционированный доступ к данным или системам, а также для установки вредоносного кода или выполнения других злонамеренных действий.</р>

Существует множество различных методов взлома программного обеспечения. Они могут включать в себя эксплуатацию уязвимостей в коде программы, брутфорс атаки на пароли, использование обратных дверей, внедрение вредоносного кода и многие другие.</р>

Одним из самых распространенных видов угрозы взлома программного обеспечения является использование уязвимостей в коде. Уязвимости могут возникать из-за ошибок программистов или неправильной конфигурации системы. Злоумышленники ищут такие уязвимости и используют их для выполнения атак.</р>

Брутфорс атаки на пароли также являются распространенным способом взлома программного обеспечения. Злоумышленники перебирают различные комбинации паролей до тех пор, пока не найдут правильную. Для защиты от таких атак важно использовать сложные и надежные пароли.</р>

Вредоносный код может быть внедрен в программное обеспечение с помощью различных методов. Некоторые злоумышленники могут модифицировать исходный код программы, чтобы добавить вредоносный код, который будет выполняться при работе программы. Другие методы включают использование обновлений программного обеспечения или социальной инженерии для установки вредоносных программ.</р>

Для снижения риска взлома программного обеспечения необходимо использовать надежные инструменты для удаленного доступа, регулярно обновлять программное обеспечение, использовать сложные пароли и проводить аудит безопасности системы. Также важна обучение пользователей, чтобы они были внимательными при работе с программным обеспечением и регулярно их обновляли.</р>

| Угроза | Описание |

|---|---|

| Эксплуатация уязвимостей | Злоумышленники могут использовать уязвимости в коде программы для выполнения атак. |

| Брутфорс атаки на пароли | Злоумышленники перебирают комбинации паролей для получения несанкционированного доступа. |

| Внедрение вредоносного кода | Злоумышленники могут модифицировать программное обеспечение или использовать другие методы для внедрения вредоносного кода. |

Разновидности взлома программного обеспечения

Взлом программного обеспечения может быть осуществлен различными способами, которые могут варьироваться в зависимости от конкретной ситуации. Ниже рассмотрим несколько распространенных разновидностей взлома:

1. Взлом по слабому паролю. Одним из наиболее простых способов взлома является угадывание или подбор слабого пароля. В таких случаях злоумышленнику достаточно мало времени на проникновение в систему или программу.

2. Взлом через уязвимости в коде. Злоумышленники могут изучать код программного обеспечения с целью поиска уязвимостей. Найдя уязвимые места, они могут использовать их для несанкционированного доступа к системе или программе.

3. Взлом через социальную инженерию. С помощью социальной инженерии злоумышленники могут использовать манипуляции и обман пользователей для получения доступа к системе или программе. Они могут, например, выдавать себя за сотрудника технической поддержки и попросить пользователя предоставить данные для авторизации.

4. Взлом через злоумышленное ПО. Злоумышленники могут использовать злонамеренное программное обеспечение для взлома системы или программы. Они могут внедрить вредоносный код, который позволит им получить полный контроль над уязвимым устройством или программой.

5. Взлом через сетевые атаки. Одной из распространенных разновидностей взлома является атака на сеть или систему через интернет. Злоумышленники могут использовать различные методы, такие как отказ в обслуживании или перехват сетевого трафика, чтобы получить доступ к системе или программе.

6. Взлом через фишинг. Фишинговые атаки основаны на обмане пользователей путем выдачи себя за доверенное лицо или организацию. Злоумышленники отправляют фальшивые электронные письма или создают поддельные веб-страницы, на которых просят пользователей ввести свои личные данные или учетные записи.

Взлом программного обеспечения может иметь серьезные последствия и привести к утечке конфиденциальных данных, потере контроля над системой или даже к финансовым убыткам. Поэтому важно принимать все необходимые меры для защиты от взлома и обеспечения безопасности вашего программного обеспечения.

Последствия взлома программного обеспечения

Взлом программного обеспечения имеет серьезные последствия как для пользователей, так и для разработчиков. Во-первых, взломанное ПО может предоставить злоумышленникам удаленный доступ к системе, что может привести к утечке конфиденциальных данных и нарушению информационной безопасности. Кража личной информации, финансовых данных или бизнес-данных может привести к серьезным финансовым потерям и ущербу репутации.

Во-вторых, взлом ПО может привести к несанкционированным действиям. Злоумышленник может получить полный доступ к удаленной системе и запустить вредоносное ПО, внедриться в сеть или нарушить работу компьютеров и серверов.

Последствия взлома могут быть различными и зависят от конкретного случая. Однако в общем смысле взлом ПО может привести к серьезным финансовым и репутационным потерям для компании, потере данных и конфиденциальности для пользователей. Поэтому безопасность ПО и его постоянное обновление становятся неотъемлемой частью работы разработчиков и пользователей.

Если вы столкнулись с взломом вашего программного обеспечения, необходимо немедленно принять меры по восстановлению системы и анализу ущерба. Рекомендуется обращаться к специалистам в области информационной безопасности, чтобы предотвратить дальнейшие атаки, усилить защиту системы и восстановить утраченные данные.